안녕하세요.

요즘 일이 너무 많아서(게을러져서..) 간만에 글 올리면서 인사를 드리네요.

늦었지만 다들 새해 복 많이 받으세요 ^^

오늘은 1. IAM User가 생성되고 삭제 될 때, 2. SG에 대해 변경사항이 생겼을 때

SNS를 통해 알림을 받는 방법을 간단하게 포스팅 하려합니다.

먼저 SG에 대한 변경사항에 대해 알림을 받기 위해서 SNS Topic과 생성한 Topic에

Subscription을 Email로 연결해주겠습니다.

Region은 추적하고자 하는 SG가 있는 Region에 Resource를 생성하시면 됩니다.

- AWS Web Console - SNS - Topic - Create Topic

- Name, Display Name 입력. (Encryption, Access policy 등은 기본값으로 설정했습니다. 필요에 따라 설정하세요.)

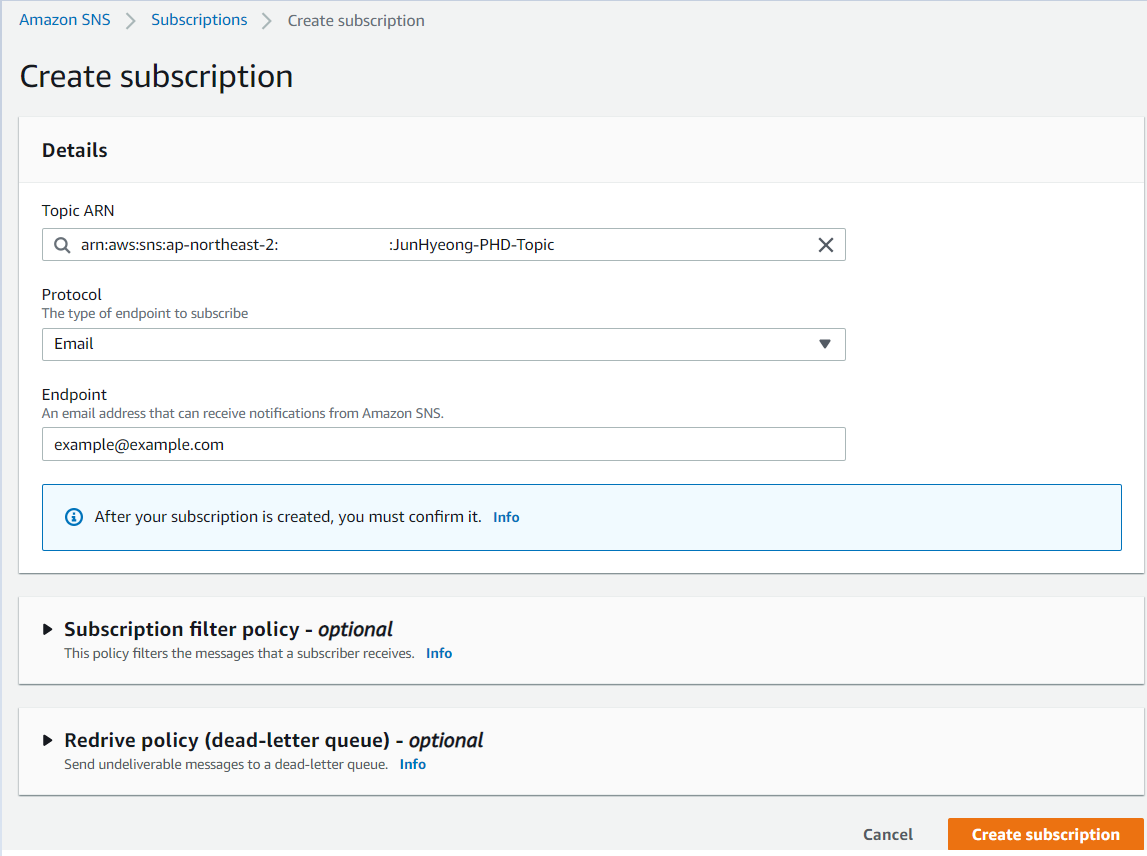

- Subscriptions - Create subscription - Topic 연결 - Protocol = Email

(마찬가지로 밑에 옵션값들은 기본값으로 생성하였습니다.)

이후 입력한 Email주소로 AWS에서 확인 메일이 발송되는데요, Confirm subscription 하이퍼링크를 클릭하여,

확인 해주시면 됩니다.

주의할 점은 요새 AWS를 사칭한 스팸메일로 사고가 많다고 합니다. 꼭!꼭!꼭! 메일 주소 확인하세요.

SNS Topic과 Topic에 Email까지 연결을 완료했으니, 이제는 이벤트 패턴을 만들어 특정 API가 발생될 때,

SNS를 호출하도록 설정하겠습니다.

- AWS Web Console - CloudWatch - Rules - Create rule - Event pattern - Event by service - EC2 -

AWS API call via CloudTrail - Specific operation(s) -

1. AuthorizeSecurityGroupIngress

2. AuthorizeSecurityGroupEgress

3. RevokeSecurityGroupIngress

4. RevokeSecurityGroupEgress

5. CreateSecurityGroup

6. DeleteSecurityGroup

Targets에 생성한 SNS Topic 연결.

이후 Rule의 Name과 생성과 동시에 Rule을 Enable 할 것이냐는 체크박스에 체크를 하여 생성한다면,

Change SG에 대한 알림받기 설정은 완료입니다.

참 쉽죠 ?!!

다음은 IAM User에 대한 Create/Delete 작업에 대해서도 알림을 받아보겠습니다.

설정 방법과 사용하는 서비스는 위와 동일 합니다 !!

IAM에 대한 Resource는 us-east-1(버지니아 북부)에 위치하기 때문에 꼭!! Region을 us-east-1으로 변경합니다.

us-east-1에서도 SNS Topic과 Subscription을 생성하고, Email에서 Confirm을 해주면 되는데요,

이는 위 과정과 Region만 다를 뿐 과정은 동일하기에 생략하고 CloudWatch Rule만 생성하겠습니다.

- AWS Web Console - CloudWatch - Rules - Create rule - Event pattern - Event by service - IAM -

AWS API call via CloudTrail - Specific operation(s) -

1. CreateUser

2. DeleteUser

Targets에 생성한 SNS Topic과 연결.

이후 마찬가지로 Rule의 Name과 Enable을 체크해주신 후 생성하게 되면 완성입니다!

전혀 어렵지도 않고, 비용도 거의 발생하지 않으니 좋은 서비스 잘 활용하시어, 보안감사나 계정관리를

조금이나마 편리하게 하시길 바라며 글 마치겠습니다.

문의사항은 언제나 댓글 남겨주세요!! ^^

감사합니다.

'AWS > CloudWatch' 카테고리의 다른 글

| AWS ACM 인증서 만료 알림 받기 (0) | 2021.02.18 |

|---|---|

| Amazon Linux 2에서 CloudWatch Agent 설치하기 (0) | 2021.02.09 |

| AWS Personal Health Dashboard 알림 받기 (1) | 2021.02.03 |