안녕하세요.

오늘은 지난 번 IAM User Create/Delete & Change SG 알림 받기 와 PHD 알림 받기와 비슷하게

CloudWatch Event와 SNS를 이용하여, ACM의 만료일 알림을 받는 방법을 포스팅 하려합니다.

ACM의 만료일은 60일 전부터 Personal Health Dashboard의 Scheduled changes에 표시됩니다.

따라서, PHD 알림 받기를 설정하여도 되지만, 지난 포스팅에서 말씀드린 것 처럼

AWS에서는 PHD의 모든 정보를 제공하는것을 보장하지 않습니다.

물론 AWS 관리형 인증서는 자동으로 갱신해줍니다.

(단, 예외사항도 있는데 이는 이 곳의 DNS 검증 인증서 부분을 참조하시기 바랍니다.)

그러나, Import 된 인증서는 자동으로 갱신해주지 않습니다.

그렇기때문에, 비슷한 방법이지만 이벤트 패턴만 다르게하여 간단하게 설정해보도록 하겠습니다.

사담을 조금 하자면, SSL/TLS 인증서가 만료 되는 순간 장애이기 때문에, 관리자는 인증서가 만료되지 않도록

꼭 갱신을 해주어야 합니다. 하지만, 사용하는 인증서가 많다면? 그러한 인증서가 여러 계정에 있다면?

거기에 짧게는 1년후의 일인데 과연 기억할 수 있을까요??

달력에 표시해두고 매일 들여다본다면 가능하겠습니다만..

IT는 게으른 사람이 하는 것 이라고 생각합니다. 무언가 수동으로 하고있다면 자신이 하는 일을 컴퓨터가 하도록

만들어내야 합니다. 최첨단 수동 시스템을 거치게되면 휴먼에러의 위험성이 너무나 큽니다.

그럼 바로 포스팅 시작하겠습니다.

2021-06-06 추가내용.

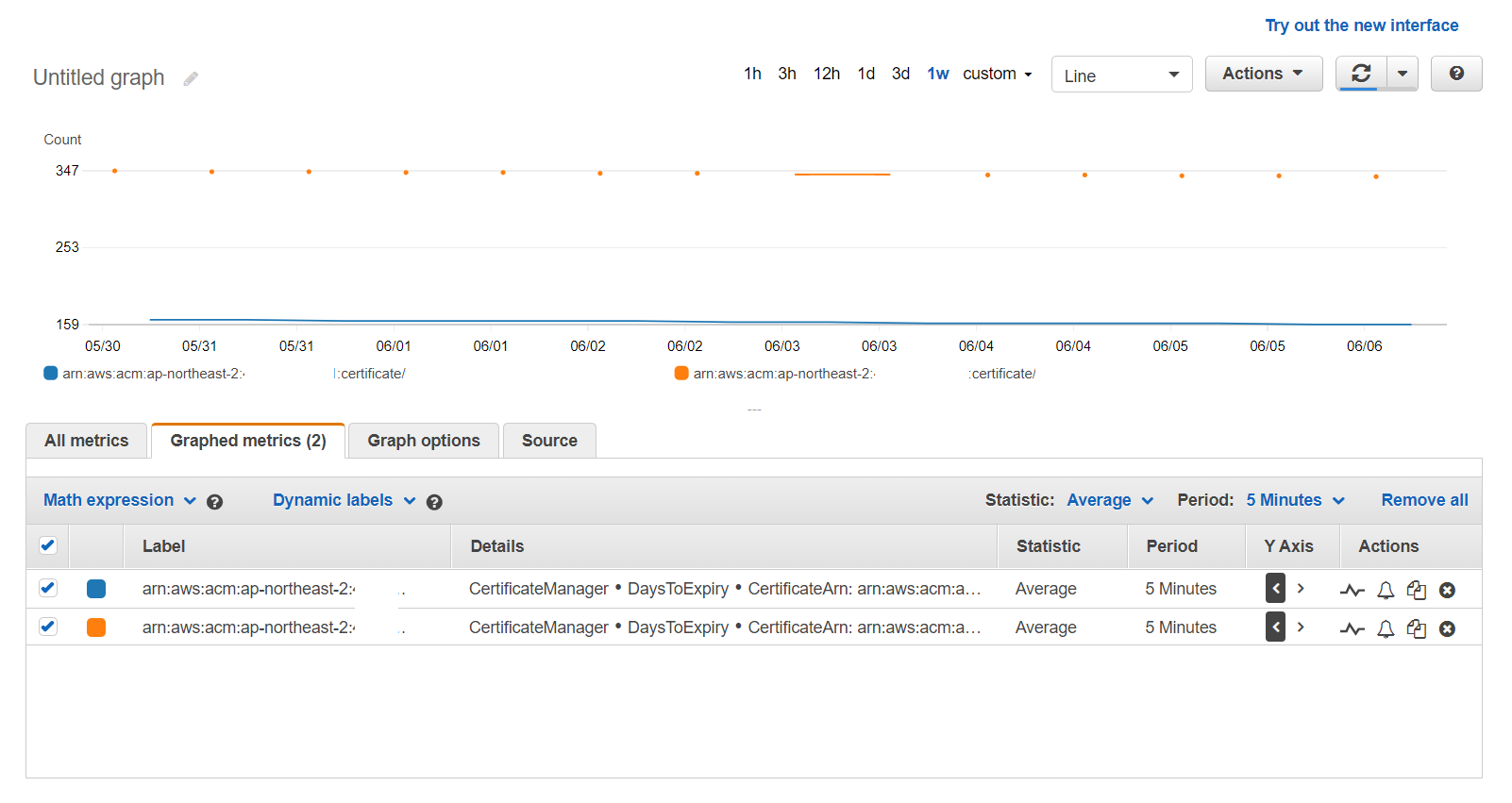

AWS에서는 3월 3일부터 아래의 내용에서 말씀드리는 Event pattern과 함께 Days to Expiry라는 지표를 제공합니다.

따라서, 해당 지표를 가지고, 경보를 생성할 수도 있습니다.

AWS Certificate Manager, 이제 Amazon CloudWatch를 통한 인증서 만료 모니터링 제공

ACM(AWS Certificate Manager)은 이제 Amazon CloudWatch 및 Amazon EventBridge를 통해 인증서 지표 및 이벤트를 게시합니다. SSL/TLS(보안 소켓 레이어/전송 레이어 보안) 인증서는 네트워크 통신을 보호하고 인터

aws.amazon.com

2021-06-09 추가내용

참고 URL : AWS 인증서 관리자(ACM)에서 가져온 인증서의 만료를 모니터링하는 방법 | AWS 보안 블로그 (amazon.com)

SNS Topic과 Subscription 생성 하는 것은 이전 게시글에도 써져있기 때문에 생략하도록 하겠습니다.

바로 CloudWatch Event에서 Rule을 생성하겠습니다.

- AWS Web Console - CloudWatch - Rules - Create rule - Event pattern - Event by service - Certificate Manager -

ACM Certificate Approaching Expiration - Targets에 위에서 생성한 SNS Topic 연결

이러한 CloudWatch Event rule은 SSL/TLS 인증서가 배포되어 있는 Region에 생성해야 합니다.

SNS Topic과 Subscription을 생성하는 과정을 생략했더니 사진 한장으로 포스팅이 끝나버렸네요..

그럼 최첨단 수동 시스템을 벗어나는 그 날까지 모두 화이팅입니다!!

감사합니다.

'AWS > CloudWatch' 카테고리의 다른 글

| Amazon Linux 2에서 CloudWatch Agent 설치하기 (0) | 2021.02.09 |

|---|---|

| AWS Personal Health Dashboard 알림 받기 (1) | 2021.02.03 |

| IAM User Create/Delete & Change SG 알림 받기 (1) | 2021.02.02 |